AM-BITS побудувала інфраструктуру radioplayer.ua – альтернативний канал інформування громадян, який працює навіть на окупованих територіях.

24 лютого, в один із найбуремніших днів російсько-української війни, передбачити ступінь знищення інформаційної інфраструктури було неможливо.Тоді був запущений один із альтернативних каналів інформування українців на базі radioplayer.ua. Всього за декілька днів компанія AM-BITS побудували ІТ-інфраструктуру для інтернет-радіо та забезпечили надійний захист від хакерських атак.

Radioplayer.ua – це не просто радіо, це важливий інформаційний ресурс, що забезпечує доступ до актуальних новин та оперативної інформації про ситуацію в країні, включаючи окуповані території. Завдяки безкоштовному трафіку на смартфонах і цілодобовому мовленню, Radioplayer транслює звукову доріжку телемарафону Єдині Новини 24/7 по всій території України.

Фахівці групи компаній AM-BITS продовжують підтримувати працездатність ІТ-інфраструктури radioplayer.ua. Сподіваємось, що наша робота дозволила громадянам, які не мають доступу до телебачення, отримувати офіційну інформацію.

Як налаштувати безпечний VPN доступ віддалених працівників за допомогою Сisco AnyConnect?Віддалені користувачі та безліч локацій, численні особисті пристрої – як ІТ-командам тримати все це розмаїття під контролем та захистити компанію від кібер ризиків? Попередній 2020 рік відзначився численними атаками через віддалений доступ. Адже зловмисники вже давно користуються недоліками в захисті особистих пристроїв співробітників і використовують їх як вхідну точку для атак на корпоративні мережі.

Якщо перед вами також стоїть завдання забезпечити мобільним працівникам простий та безпечний доступ до корпоративних ресурсів без ризиків для вашої компанії: з будь-якої локації та з будь-якого пристрою, ця стаття саме для вас.

Дізнайтеся далі про

можливості та переваги рішення Cisco AnyConnect для безпечного VPN доступу віддалених працівників.

Cisco AnyConnect – це VPN клієнт, що дозволяє встановити захищене підключення віддалених працівників до корпоративної мережі. Його основні функції – віддалений доступ, пристрою віддаленого користувача, функції веб-безпеки, та захист в роумінгу. Розглянемо їх детальніше.

1. Віддалений доступ

Cisco AnyConnect підтримує всі сучасні платформи:

- Windows

- LINUX

- Apple macOS / iOS

- ChromeOS / Android

Завдяки єдиному рішенню, ІТ-спеціалісти або спеціалісти з Інформаційної безпеки матимуть повну картину своєї розширеної мережі.

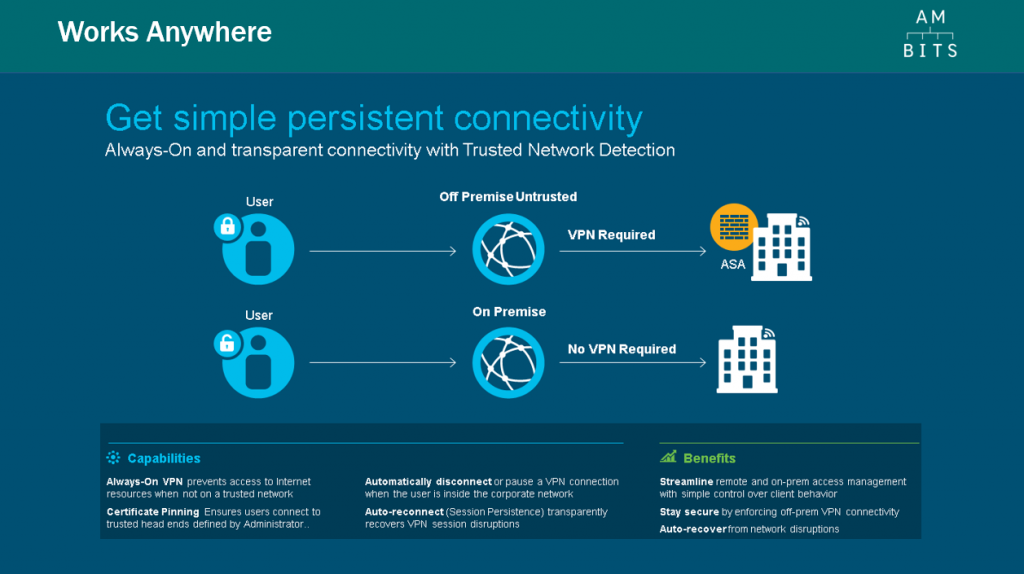

Клієнт має функції автоматичного визначення довіреної мережі, що з одного боку зменшує навантаження на шлюз, якщо працівник знаходиться в офісі, а з іншого – забезпечує автоматичне підняття тунелю, коли працівник перебуває віддалено.

Cisco AnyConnect містить функціонал розподілення трафіку. Маємо 2 способи для зручності:

а. Відокремлення та шифрування корпоративного трафіку;

б. Розмежування корпоративних та приватних застосунків, з шифруванням перших.

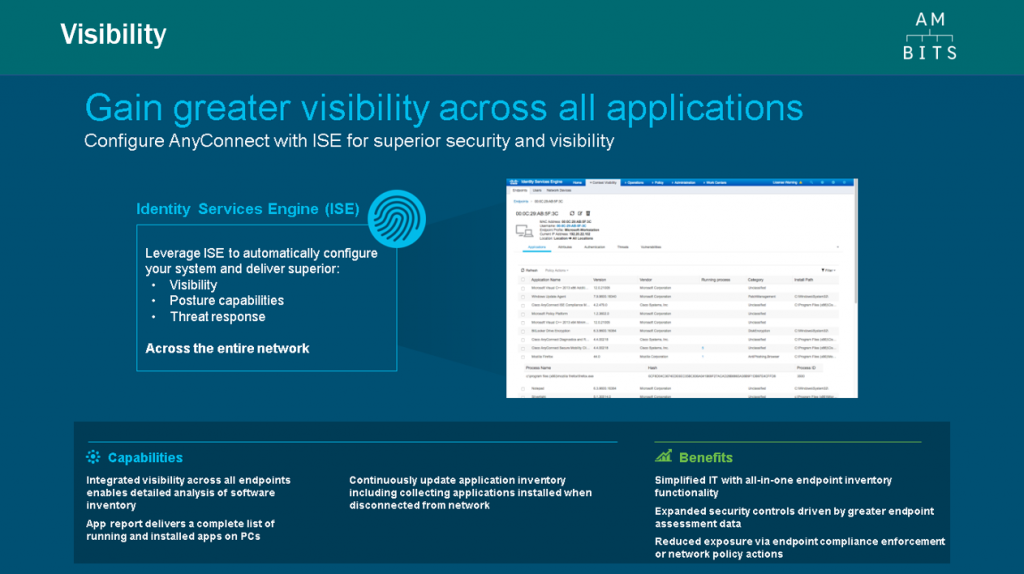

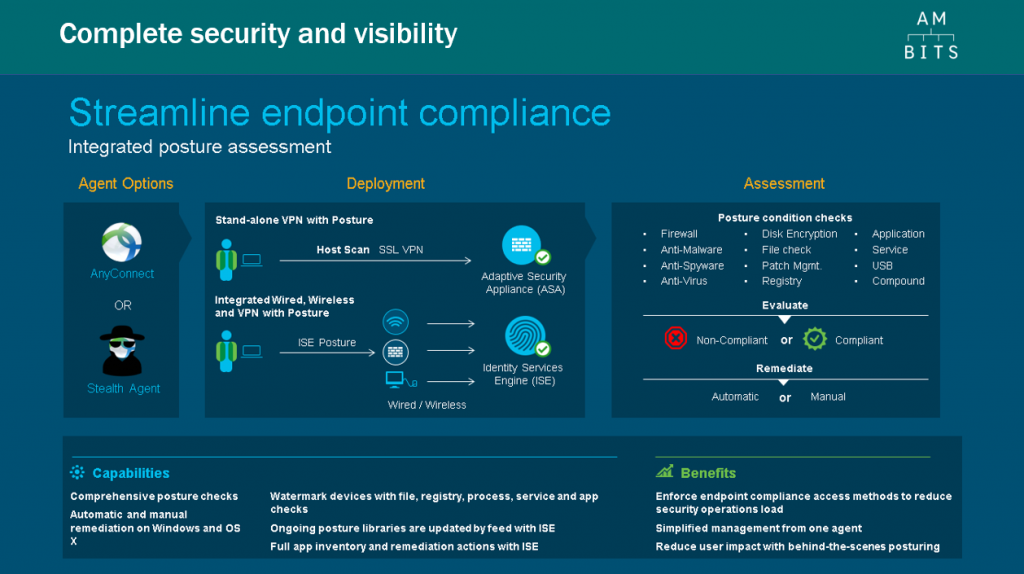

2. Контроль стану кінцевих пристроїв

Cisco AnyConnect має значну кількість варіантів захисту кінцевих користувачів та корпоративної мережі. Завдяки інтеграції з Cisco Identity Service Engine є можливість повністю автоматизувати процес підготовки пристрою до роботи в корпоративній мережі за заздалегідь підготовленими правилами, наприклад, ввімкнений анти-вірус, встановлені останні патчі безпеки системи, тощо.

Cisco AnyConnect перевіряє кінцевий пристрій на відповідність вимогам політиці безпеки компанії:

3. Функції веб-безпеки та захист в роумінгу

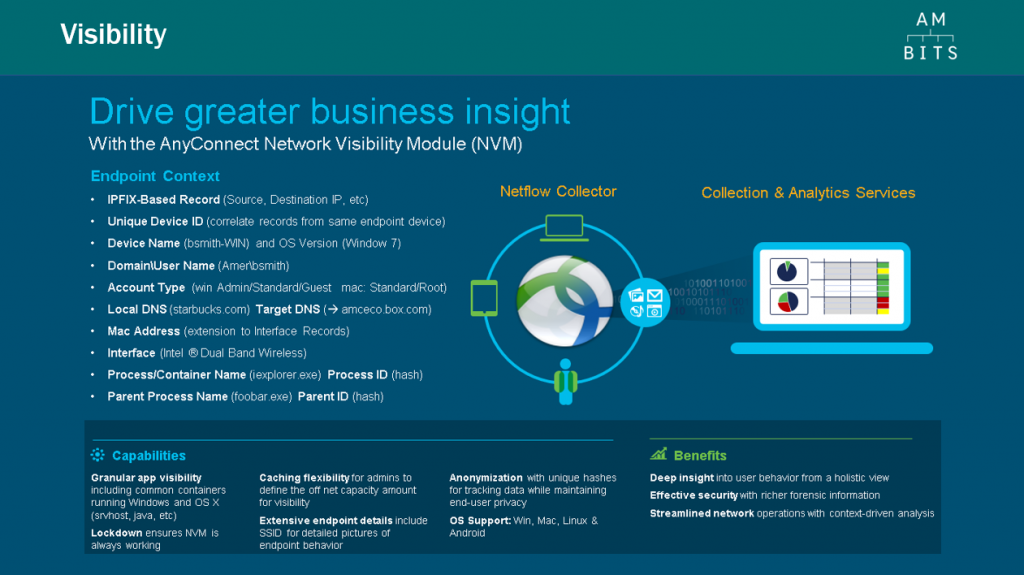

Модуль NVM Cisco AnyConnect® допомагає побачити поведінку користувачів та кінцевих точок.

Цей модуль збирає стандартні потоки даних від кінцевих точок (наприклад, ноутбуків) такі як користувач, програма, пристрій, місцезнаходження та для кого призначена інформація.

Завдяки аналізу цих даних ІТ-спеціалісти зможуть краще захищати організацію від потенційних загроз.

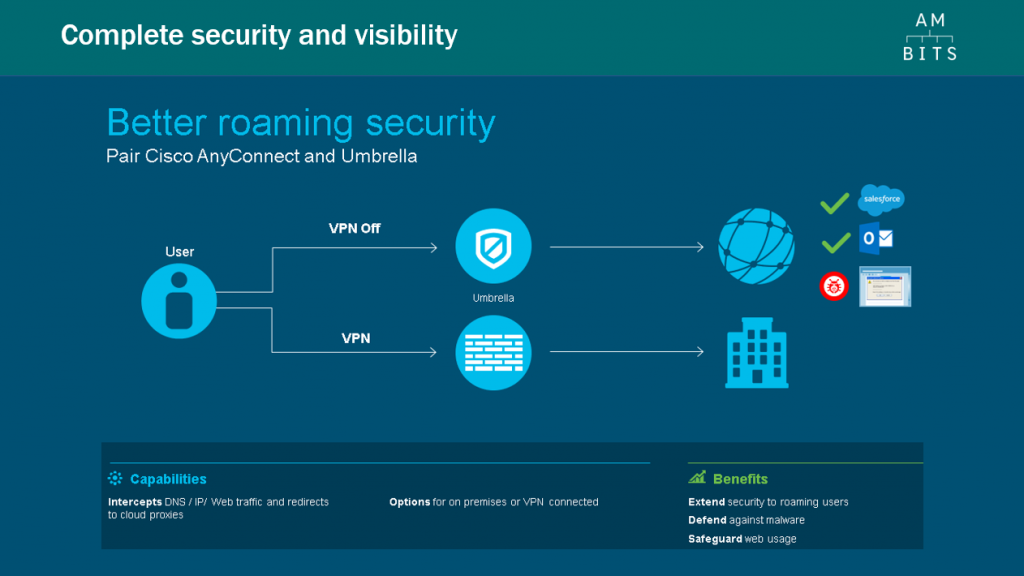

Для посилення захисту віддалених співробітників, у разі не підключеного VPN, Cisco має рішення – завдяки інтеграції з комплексом Umbrella весь трафік від віддаленого користувача буде проходити перевірку при підключенні до недовіреної мережі:

Можливості Cisco AnyConnect для роботи:

- Не знижує якість відео та голосових конференцій. Підтримує протокол DTLS, який спеціально орієнтований на підтримку мультимедіа-трафіку.

- Дає можливість працювати в прихованому режимі, динамічно обирати оптимальніший шлюз віддаленого доступу, підтримує IPv6, має вбудований персональний міжмережевий екран, віддалено моніториться, забезпечує контроль доступу, підтримує RDP.

- Можливість доступу до корпоративної мережі з будь-якого пристрою, в будь-який час та в будь-якому місці

- Детальніший аналіз поведінки користувачів і кінцевих пристроїв за допомогою повномасштабного моніторингу корпоративних мережевих ресурсів компанії. Завдяки вбудованому модулю моніторингу мережі Network Visibility Module (NVM) може забезпечити ефективніший захист мережі та покращити її роботу.

- Платформа Cisco ISE допомагає захистити мережу від пристроїв, які не відповідають вимогам безпеки.

- За допомогою багатофакторній автентифікації Cisco Duo (MFA) є можливість налаштовувати безпечний віддалений доступ з перевіркою ідентифікаційних даних користувача.

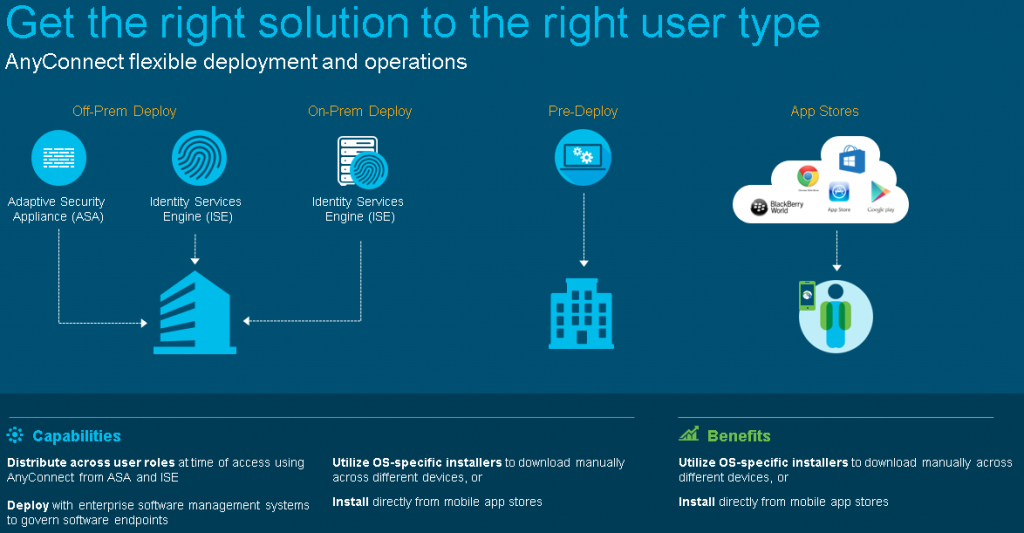

Як інсталювати Cisco AnyConnect?

За допомогою Cisco AnyConnect можна забезпечити комфортну роботу працівників, які підключаються до корпоративної мережі за допомогою різних пристроїв, як зсередини мережі організації, так і за її межами. Така можливість дозволяє менше залучати ІТ-спеціаліста для такої монотонної роботи і вивільнити його час для критично важливіших завдань.

- Якщо ви видаєте робочий ноутбук або ПК працівнику, що збирається працювати віддалено, то ви можете просто встановити клієнт Cisco AnyConnect разом з іншим ПЗ для віддаленої роботи.

- Для користувачів, що знаходяться далеко від корпоративних ІТ-спеціалістів та не можуть надати свій ноутбук для встановлення необхідного ПЗ – під час звернення до VPN-шлюзу, клієнт сам завантажується на комп’ютер користувача. Це дозволяє швидко розгорнути VPN-мережу навіть на особистих пристроях віддалених працівників.

- Мобільні користувачі можуть просто завантажити Cisco AnyConnect із Apple AppStore або Google Play.

Розгортання та ліцензування

Cisco AnyConnect можна швидко розгорнути та імплементувати без порушень роботи вашої мережі.

Мінімальне замолення ліцензій – від 25.

1. Оберіть релевантний варіант використання

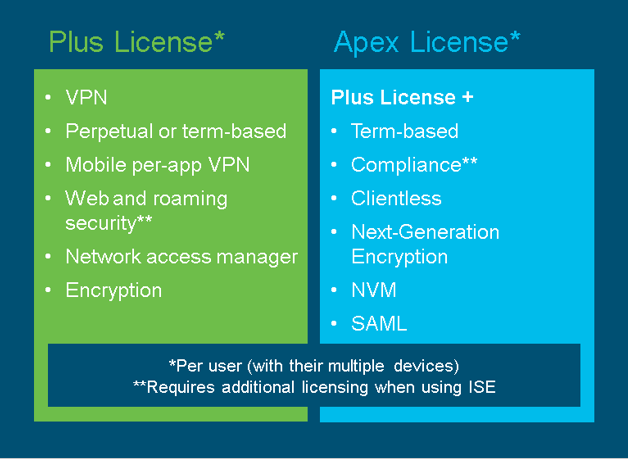

За допомогою пакетів ліцензування Apex і Plus ви зможете підібрати всі необхідні функції: базовий варіант з VPN, аналіз конфігурації, захист роумінгу, моніторинг мережі.

2. Оберіть термін ліцензування

Доступні на 1, 3 роки або 5 років, так і безстрокові ліцензії.

3. Визначте, скільки користувачів буде працювати з рішенням

Secure VPN підтримує масштабування відповідно до потреб, будь то 25, 1000 або 100 000 користувачів.

Ліцензії повинні термінуватися на VPN Headend!

Пристрої VPN Headend:

• Міжмережеві крани Cisco ASA 5500, Cisco ASA 5500-X

• Багатофункціональні захисні пристрої Cisco Firepower

• Віртуальні Cisco ASAv та Cisco ASAv у AWS и Azure

• Маршрутизатори Cisco ISR 800/1000/4000 та ASR 1000 з мережевою ОС Cisco IOS або Cisco IOS XE

• Віртуальні маршрутизатори Cisco CSR 1000v.

4. Скористайтеся послугами AM-BITS

Якщо у вас виникли питання щодо розгортання Cisco AnyConnect та як налаштувати VPN доступ, можете звернутися за допомогою до компанії АМ-БІТС, GOLD Cisco Partner.

Команда Cisco Umbrella про 4 основні тренди кіберзагрозКоманда Cisco Umbrella підготувала звіт

та визначила 4 основні тренди кіберзагроз на найближчий час:

Тренд №1: Програми-віруси «трояни та дроппери» отримають друге життя у вигляді нового зловмисного програмного забезпечення.

Тренд №2: Організовані багатоетапні атаки стають нормою.

Тренд №3: «Криптомайнінг» відкриває двері для інших типів кіберзагроз.

Тренд №4: Зловмисники використовують контент, пов’язаний з пандемією COVID-19, для поширення загроз.

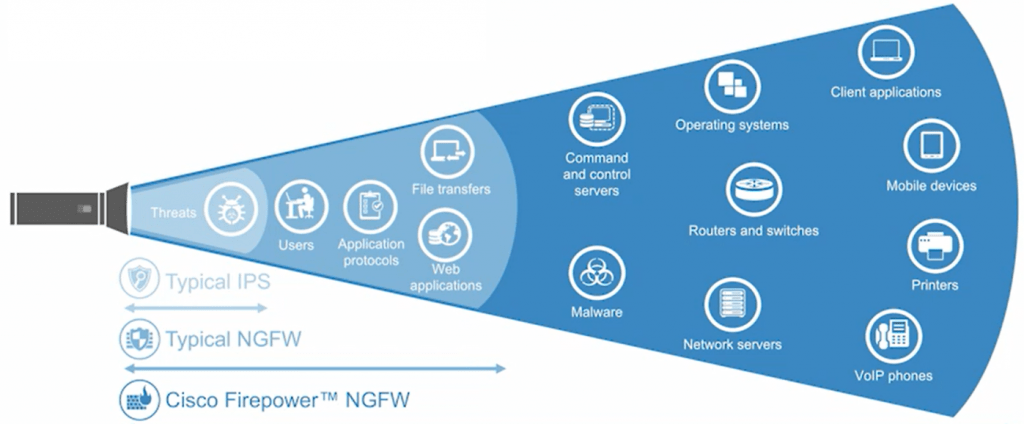

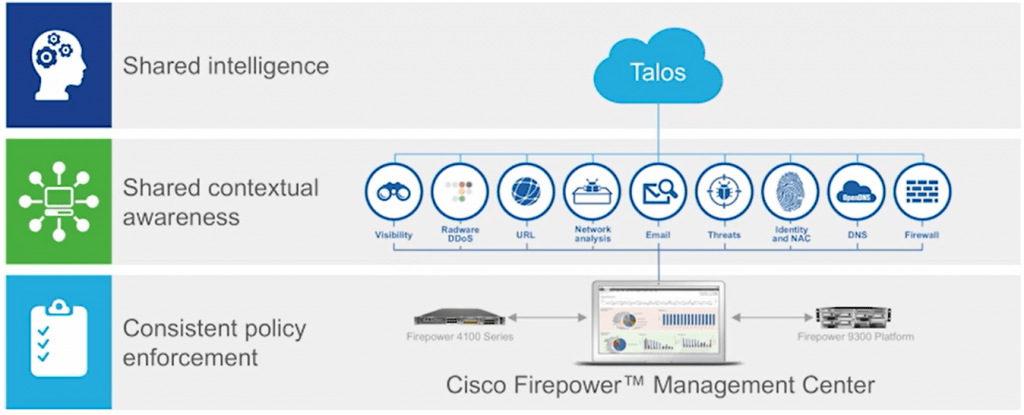

Включаючи в себе Next Generation Firewall, Next Generation IPS, URL-фільтрації, Advanced Malware Protection та VPN, FirePower дозволяє розкривати загрози, посилювати політики безпеки, виявляти, блокувати, захищати мережу від атак, усувати прогалини в безпеці і запобігаи майбутнім атакам, надаючи комплексний захист до, під час, і після атаки.

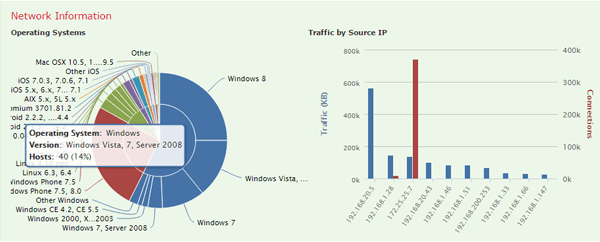

- Автоматичне підстроювання сигнатурного набору

Часом для якісного відстеження інцидентів і адекватної реакції на них людських ресурсів може не вистачити. Збираючи таку інформацію у FirePower з’являється можливість автоматично підлаштовувати набори сигнатур для окремих елементів мережі:

- Актуальний список хостів/систем;

- перелік операційних систем з версіями і патчами на кінцевих пристроях;

- версіями і наявністю клієнтського ПЗ;

- список користувачів, що знаходяться поза хостами;

- перелік можливих вразливостей;

- наявність обміну між хотами в пасивному режимі.

- Next-Generation Firewall (NGFW)

Міжмережевий екран нового покоління, використовує сигнатури визначення типів додатків і тепер здатний виробляти фільтрацію аж до 7-го рівня, дозволяючи контролювати не тільки додатки, але і їх функції.

При формуванні політики фільтрації і політики виявлення вторгнень ми можемо вказати безліч умов:

- Зони, і/або мережі і/або VLAN між якими буде проводитися фільтрація;

- користувачі AD, що нас цікавлять, трафік яких ми хочемо фільтрувати;

- додатки, доступ до яких хочемо обмежити/дозволити;

- порти tcp/udp, поводження з/на які будемо фільтрувати;

- URL, розбиті за категоріями та репутацією.

Кожен запис ACL може бути посилений політиками запобігання вторгнень, політиками файлової фільтрації і захисту від Malware і/або політиками логування.

- Функція захисту Advanced Malware Protection

Ця технологія включає захист від Malware на рівні мережі. Файли, що проходять через пристрій FirePower, піддаються аналізу з використанням хмарних рішень. Процедура виглядає наступним чином: з файлу, що інспектується, знімається хеш SHA-256 і виконується запит до бази даних для з’ясування диспозиції цього файлу (чи є цей файл чистим). Якщо диспозицію файлу з’ясувати не вдається, то файл надсилається в пісочницю, для аналізу його поведінки. Додатком до цього присутній ретроспективний аналіз, при якому запам’ятовуються всі шляхи поширення файлів та їх атрибути. У випадку, якщо файл виявився-таки шкідливим, система з легкістю його може відстежити та заблокувати на рівні мережі і показати всі додаткові компоненти, Malware програми і звертання до процесів, які дали можливість заразити і дали початок поширенню загрози.

- Функція Compliance Whitelist

Функція дозволяє вказати перелік хостів, з певними операційними системами, наборами патчів, клієнтськими додатками, ми дозволяємо бачити в мережі. Якщо хост не відповідає критеріям, система повідомить адміністратора і використає методи кореляції.

- Функція профілів трафіку

Функція відстеження параметрів з’єднань, що встановлюються хостами мережі. Базуючись на статистичних даних, система збирає параметри з’єднання та створює новий профіль з’єднань для кожного хосту.

- Функція кореляції подій

Функція по відстеженню, ескаляції та реагуванню на події являє собою пожливість, за подіями виставляти набір умов, з їх логічним пов’язанням, для генерації реактивного впливу.

Система моніторингу та звітності

Функція являє статистичну інформацію як про систему в цілому, так і про кожну активність будь-якого трафіку. Наприклад:

- активність користувачів, додатків (враховуючи рівень ризиків), операційних систем;

- оцінка подій безпеки за рівнем впливу та рівнем пріорітету;

- статистика виявлення активності шкідників та передачі заражених файлів;

- розташування хостів, що реалізують ворожу активність і/або найбільш інтенсивний інформаційний обмін;

- статистику найбільш часто відвідуваних категорій сайтів, в тому числі за репутацією і найбільш відвідуваних URL.

Кожна подія чи інцидент детально вивчається аж до вмісту пакета. Система так само містить інформацію про сигнатуру, що спрацювала, і текст цієї сигнатури. За необхідності можна сформувати звіт як по заздалегідь підготовленим, так і по персональним шаблонами. Шаблон може включати графіки, таблиці, а також вміст пакетів.

- Система попередження вторгнень (IPS) новго покоління

Система IPS наступного покоління встановлює новий стандарт захисту від загроз завдяки інтеграції функцій обліку контексту в реальному часі, інтелектуальної автоматизації і забезпечення неперевершеної продуктивності систем запобігання вторгнень. Можливості IPS:

- Облік контексту в реальному часі: можливість перегляду і зіставлення великих обсягів даних подій, пов’язаних з елементами ІТ – середовища – додатками, користувачами, пристроями, операційними системами, уразливостями, службами, процесами, поведінкою мережі, файлами та загрозами.

- Вдосконалений захист від загроз: захист від сучасних загроз завдяки передовій технології запобігання загрозам, ефективність якої підтверджена незалежним тестуванням та досвідом використання тисячами замовників по всьому світу.

- Інтелектуальна автоматизація: значне скорочення сукупної вартості володіння та забезпечення відповідності мінливим потребам бізнесу завдяки автоматизації оцінки впливу подій, настройки політик IPS, управління політиками, аналізу поведінки мережі та ідентифікації користувачів.

- URL-фільтрація

Опція фільтрації URL-адрес, за допомогою якої організації можуть застосувати фільтрацію веб-адрес на основі категорій та репутації, щоб впровадити політики допустимого використання та зменшити ризик вторгнення або зараження.

- Система управління Defense Center

Повноцінне управління всіма функціями FirePower здійснюється за допомогою Defense Center. Локально проводиться, тільки початкова конфігурація FirePower яка дозволяє підключити пристрій в мережу та налаштувати зв’язок з центром управління.

Cisco Email Security Appliance (ESA) – це програмно-апаратний комплекс, котрий дозволяє забезпечити повноцінний контроль електронної пошти та захист корпоративних користувачів від атак, що поширюються, за допомогою електронних повідомлень.

Стандартна схема підключення Cisco ESA в локальній мережі виглядає наступним чином:

ESA відіграє роль шлюзу безпеки електронної пошти який надає наступні функції:

- Перевірка репутації відправника – дозволяє перевірити в режимі реального часу репутацію відправника за допомогою SBRS (Sender Base Reputation Score). Листи потенційно шкідливих відправників можуть бути заблоковані або піддаватися додатковій перевірці. За допогою цієї функції відсіюється більше 80% небажаних листів. Перевіряється лише заголовок листа, що дозволяє понизити навантаження на канал доступу в Інтернет.

- Антиспам – здійснює контекстний аналіз повідомлення, який оцінює вміст, порядок побудови, наявність та перевірку веб-посилань у повідомленні (за допомогою SBRS). За результатами перевірки, листи спаму відкидаються або доставляються користувачеві з відповідною позначкою.

- Outbreak фільтри – дозволяють захистити від атак нульового дня, завдяки тому, що у Cisco Talos є можливість аналізу більше на 25% світового інтернет трафіку. Цей аналіз дозволяє перевіряти аномалії поштового трафіку (наприклад, масова розсилка повідомлень з підозрілим вмістом або вкладеннями) і автоматично створювати та розсилати на шлюзи ESA правила, що перенаправляють аномальні повідомлення до карантину.

- Класичний антивірусний захист – забезпечує сингнатурне сканування вмісту повідомлень. Бази антивірусних сигнатур надаються партнерами Sophos и McAfee.

- Захист від шкідливих програм (AMP) – проводить постійний статичний або динамічний аналіз файлів, що проходяться та пройшли через ESA. Дозволяє відстежувати траекторію розповсюдження шкідливих файлів у мережі під час інтеграції з іншими продуктами Cisco, що підтримують AMP (WSA, NG Firewall, AMP for Endpoints).

- Запобігання витоку даних (DLP) – виконується перевірка вмісту вихідної пошти на наявність конфіденційної користувальницької (паспорті дані, номер кредитної карти і т.п.) та/або корпоративної інформації (внутрішні документи).

- Шифрування – дозволяє здійснювати шифровану передачу повідомлень за допомогою технології SSL/TLS, між шлюзами безпеки електронної пошти, що робить неможливим читати повідомлення, навіть якщо воно було перехоплено на шляху до одержувача.

Cisco Email Security Appliance представлений у вигляді апаратного або віртуального рішення. Ліцензування здійснюється за кількістю користувачів, необхідного функціоналу і тривалістю підписки.

Типи ліцензій:

- Cisco Email Security Inbound (ESI) – забезпечує захист вхідних повідомлень за допомогою функцій антивірусу, антиспаму та Outbreak фільтрів.

- Cisco Email Security Outbound (ESO) – захист вихідної пошти за допомогою функціоналу запобігання витоку даних і шифрування.

- Cisco Email Security Premium (ESP) – об’єднує в собі ліцензії ESI та ESO.

- Cisco Email Security AMP – надає функціонал AMP та є додатком до ліцензій ESI, ESO та ESP.

Cisco Identity Service Engine (ISE) – являє собою високопродуктивне і гнучке рішення для контролю доступу з урахуванням контексту, яке об’єднує сервіси аутентифікації, авторизації та обліку (AAA), оцінки стану, профілювання і управління гостьовим доступом в рамках єдиної платформи.

ISE має наступний функціонал:

- Проведення аутентифікації корпоративних користувачів і кінцевих пристроїв – надає можливість визначити яким корпоративним користувачам та/або пристроям дозволено отримати доступ до мережі.

- Забезпечення авторизації корпоративних користувачів та кінцевих пристроїв – визначає до яких мережевих ресурсів дозволяється доступ користувачу та/або пристрою, які успішно пройшли аутентифікацію.

- Надання гостьового доступу – створення тимчасового гістьового аккаунту, замовників, відвідувачів та визначення доступних їм мережевих ресурсів.

- Використання корпоративними користувачами особистих пристроїв – дозволяє користувачу реєструвати особисті пристрої, з яких буде дозволений обмежений доступ до ресурсів компанії.

- Профілювання пристроїв – підтримка вбудованих профілів пристроїв, а також їх створення для більш гнучкого налаштування політик доступу.

- Оцінка стану пристроїв, що підключаються – дозволяє перевіряти пристрої, підключені до мережі на відповідність вимогам (наприклад, до встановленої ОС, антивірусу, оновлень антивіруса, антишпигунського ПЗ і т.д.) і в разі невідповідності, повідомляти користувача про це і пропонувати необхідні дії для виконання цих вимог.

- Надання ААА для мережевого обладнання – забезпечення єдиного місця аутентифікації, авторизації і обліку доступу адміністраторів до мережевого обладнання, без необхідності створення багатьох локальних облікових записів та правил доступу на цих пристроях.

- Обмін даними між платформами (pxGrid) – використовується для обміну контекстною інформацією між платформами Cisco та партнерами, для підвищення швидкості реакції на загрози.

Cisco ISE може бути представлений у вигляді апаратного (на основі Secure Network Server) або віртуального рішення. Ліцензування здійснюється за кількістю пристроїв і функціоналу.

Типи ліцензій:

- Base – постійна ліцензія яка дозволяє функціонал аутентифікації і авторизації корпоративних користувачів і пристроїв, гостьового доступу і використання корпоративними користувачами особистих пристроїв.

- Plus – є підпискою та та доповненням до ліцензії Base, додає функціонал профілювання пристроїв і обміну даними між платформами (pxGrid).

- Appex – є підпискою та та доповненням до ліцензії Base, додає функціонал оцінки стану пристроїв, що підключаються.

- Device Administration – постійна ліцензія включає можливість надання ААА для мережевого обладнання для активації необхідно Base ліцензія мінімум на 100 пристроїв.