Удаленные пользователи и множество локаций, многочисленные личные устройства — как ИТ-командам держать все это разнообразие под контролем и защитить компанию от кибер угроз? Предыдущий 2020 год отличился многочисленными атаками через удаленный доступ. Ведь злоумышленники уже давно пользуются недостатками в защите личных устройств сотрудников и используют их как входную точку для атак на корпоративные сети.

Если перед вами также стоит задача обеспечить мобильным работникам простой и безопасный доступ к корпоративным ресурсам без риска для вашей компании: с любой локации и с любого устройства, эта статья именно для вас.

Узнайте больше о возможностях и преимуществах решения Cisco AnyConnect для безопасного VPN доступа удаленных работников.

Cisco AnyConnect — это VPN клиент, позволяющий установить защищенное подключение удаленных работников к корпоративной сети. Его основные функции — удаленный доступ, контроль состояния конечного устройства, функции веб-безопасности и защита в роуминге. Рассмотрим их подробнее.

1. Удаленный доступ

Cisco AnyConnect поддерживает все современные платформы:

- Windows

- LINUX

- Apple macOS / iOS

- ChromeOS / Android

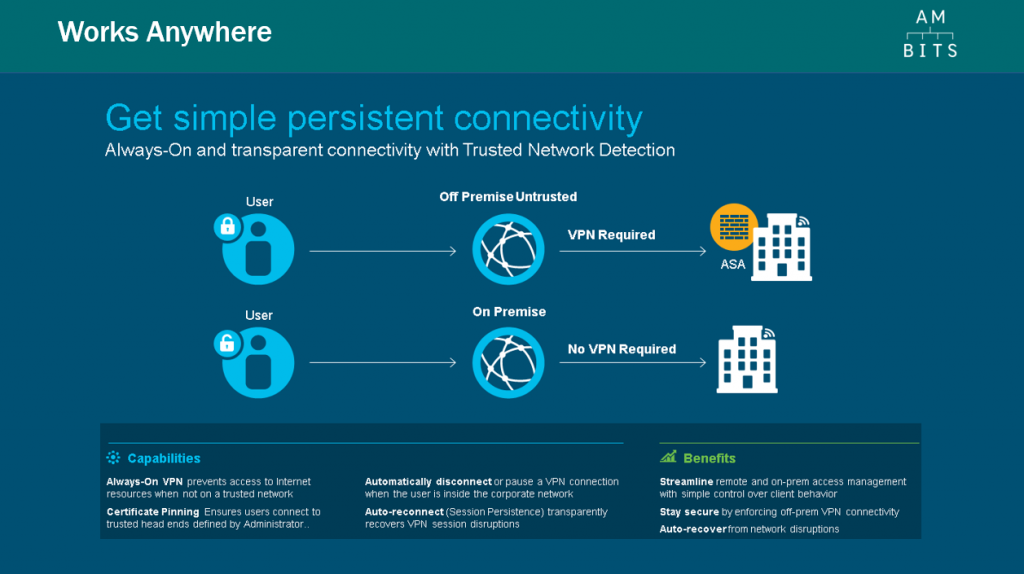

Благодаря единому решению, ИТ-специалисты или специалисты по Информационной безопасности будут видеть полную картину своей расширенной сети. Клиент имеет функции автоматического определения доверенной сети, с одной стороны уменьшает нагрузку на шлюз, если работник находится в офисе, а с другой — обеспечивает автоматическое поднятие туннеля, когда работник находится удаленно.

Cisco AnyConnect содержит функционал распределения трафика. Для удобства есть 2 способа:

а. Отделение и шифрование корпоративного трафика;

б. Разграничение корпоративных и частных приложений, с шифрованием первых.

2. Котроль состояния конечных устройств

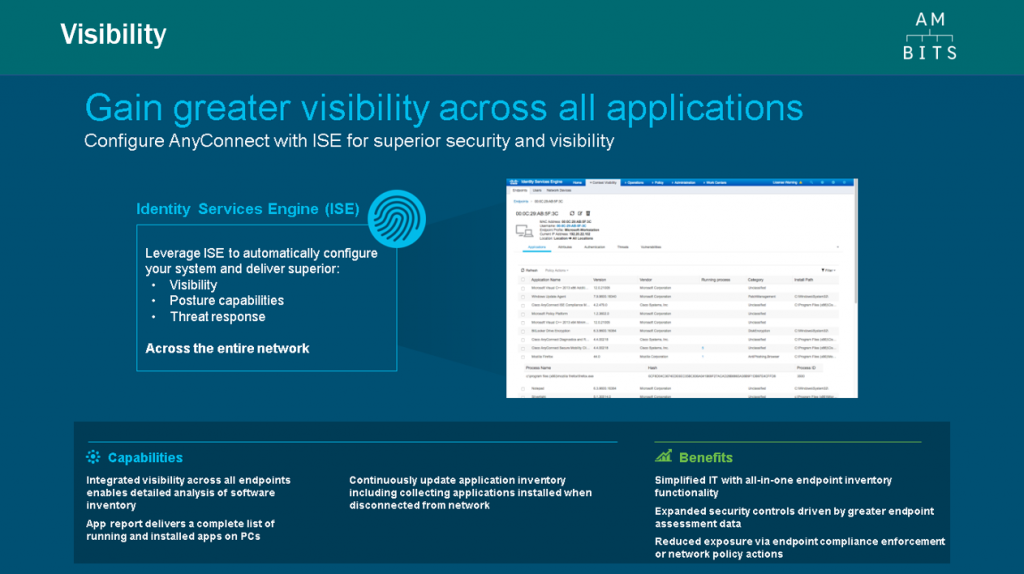

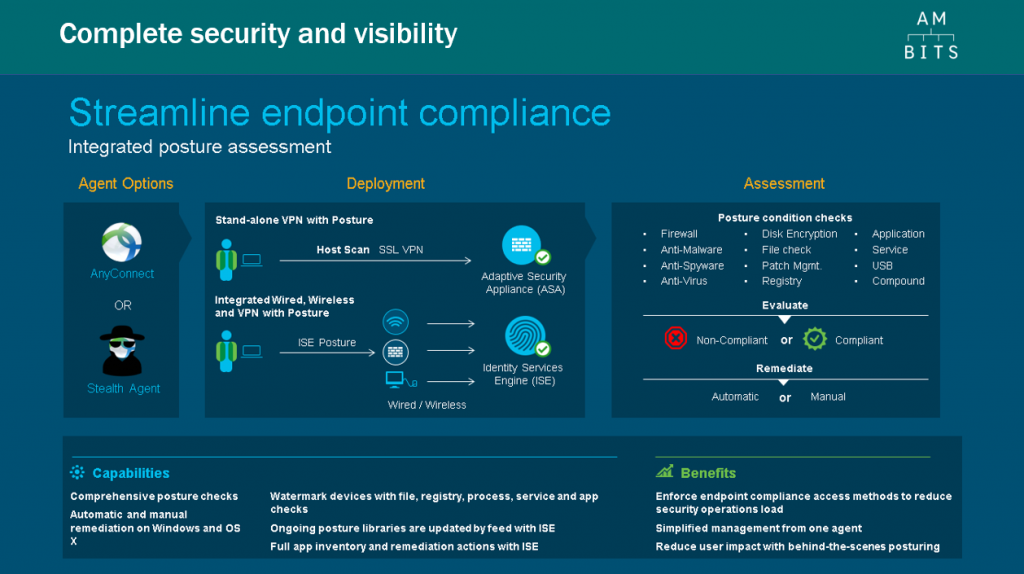

Cisco AnyConnect имеет значительное количество вариантов защиты конечных пользователей и корпоративной сети. Благодаря интеграции с Cisco Identity Service Engine есть возможность полностью автоматизировать процесс подготовки устройства к работе в корпоративной сети с заранее подготовленными правилам, например, включенный антивирус, установленные последние патчи безопасности системы и тому подобное.

Cisco AnyConnect проверяет конечное устройство на соответствие требованиям политики безопасности компании:

3. Функции веб-безопасности и защиты в роуминге

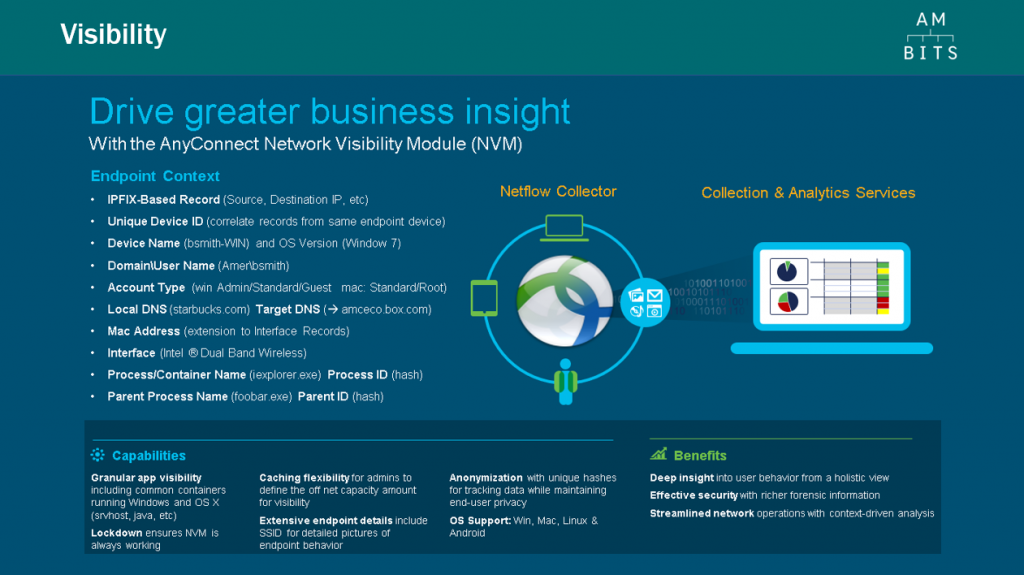

Модуль NVM Cisco AnyConnect® помогает увидеть поведение пользователей и конечных точек.

Этот модуль собирает стандартные потоки данных от конечных точек (например, ноутбуков), такие как пользователь, программа, устройство, местонахождение и для кого предназначена информация.

Благодаря анализу этих данных ИТ-специалисты смогут лучше защищать организацию от потенциальных угроз.

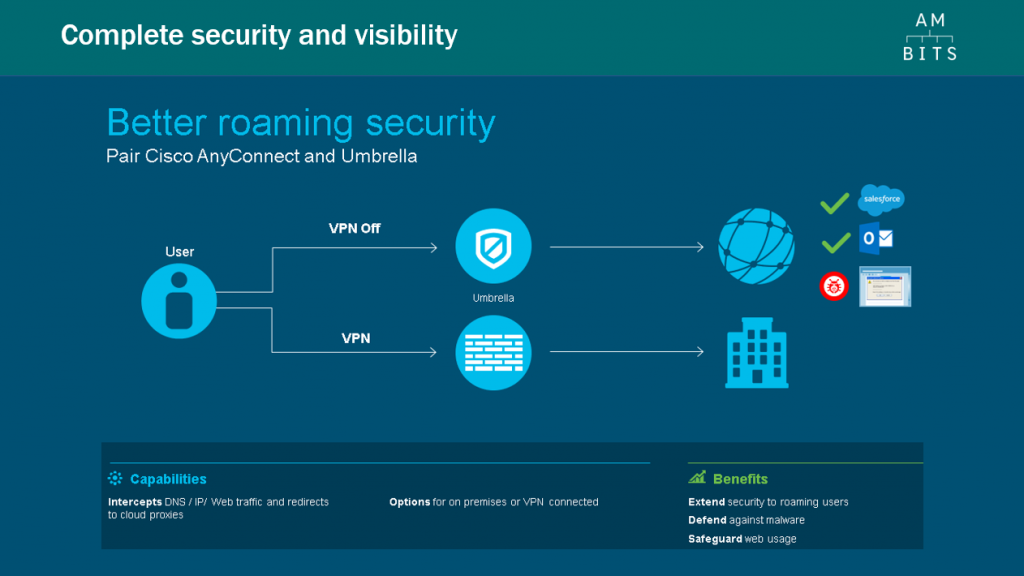

Для усиления защиты удаленных сотрудников, в случае подключенного VPN, Cisco имеет решение — благодаря интеграции с комплексом Umbrella весь трафик от удаленного пользователя будет проходить проверку при подключении к недоверенной сети:

Возможности Cisco AnyConnect для работы:

- Не снижает качество видео и голосовых конференций. Поддерживает протокол DTLS, который специально ориентирован на поддержку мультимедиа-трафика.

- Дает возможность работать в скрытом режиме, динамично выбирать оптимальный шлюз удаленного доступа, поддерживает IPv6, имеет встроенный персональный межсетевой экран, отдаленно мониторится, обеспечивает контроль доступа, поддерживает RDP.

- Возможность доступа к корпоративной сети с любого устройства, в любое время и в любом месте.

- Детальный анализ поведения пользователей и конечных устройств с помощью полномасштабного мониторинга корпоративных сетевых ресурсов компании. Благодаря встроенному модулю мониторинга сети Network Visibility Module (NVM) может обеспечить эффективную защиту сети и улучшить ее работу.

- Платформа Cisco ISE помогает защитить сеть от устройств, не отвечающих требованиям безопасности.

- С помощью многофакторной аутентификации Cisco Duo (MFA) есть возможность настраивать безопасный удаленный доступ с проверкой идентификационных данных.

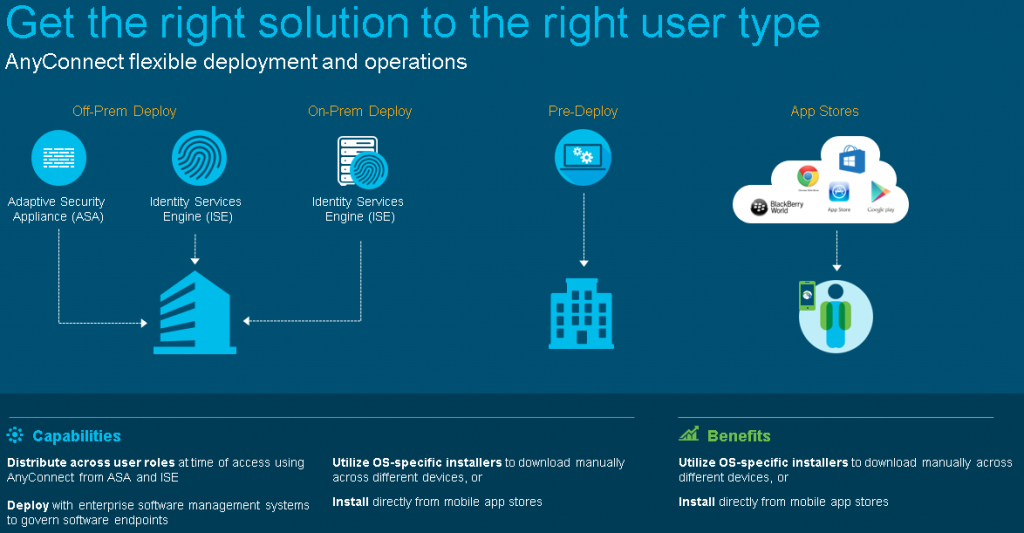

Как устанавливать Cisco AnyConnect?

С помощью Cisco AnyConnect можно обеспечить комфортную работу сотрудников, которые подключаются к корпоративной сети с помощью различных устройств, как изнутри сети организации, так и за ее пределами. Такая возможность позволяет меньше привлекать ИТ-специалиста для монотонной работы и высвободить его время для критически важных задач.

- Если вы выдаете рабочий ноутбук или ПК работнику, который собирается работать удаленно, то вы можете просто установить клиент Cisco AnyConnect вместе с другим ПО для удаленной работы.

- Для пользователей, находящихся далеко от корпоративных ИТ-специалистов и которые не могут предоставить свой ноутбук для установки необходимого ПО — при обращении к VPN-шлюзу, клиент сам загружается на компьютер пользователя. Это позволяет быстро развернуть VPN-сеть даже на личных устройствах удаленных работников.

- Мобильные пользователи могут просто скачать Cisco AnyConnect с Apple AppStore или Google Play.

Развертывание и лицензирование

Cisco AnyConnect можно быстро развернуть и имплементировать без нарушений работы вашей сети.

Минимальный заказ лицензий — от 25.

1. Выберите релевантный вариант использования

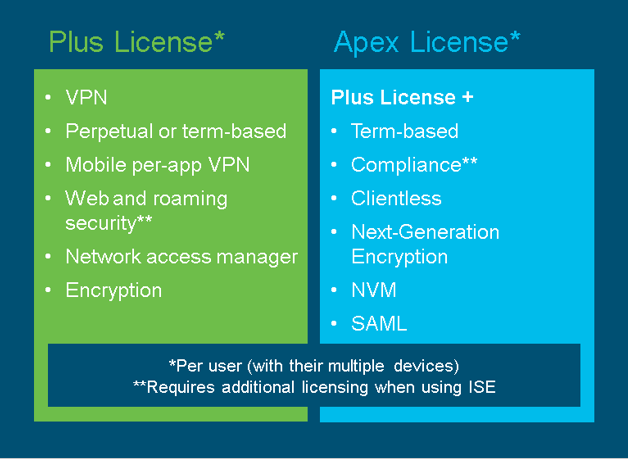

С помощью пакетов лицензирования Apex и Plus вы сможете подобрать все необходимые функции: базовый вариант VPN, анализ конфигурации, защита роуминга, мониторинг сети.

2. Выберите срок лицензирования

Доступны на 1, 3 года или 5 лет, так и бессрочные лицензии.

3. Определите, сколько пользователей будет работать с решением

Secure VPN поддерживает масштабирование в соответствии с потребностями, будь то 25, 1000 или 100 000 пользователей.

Лицензии должны терминироваться на VPN Headend!

Устройства VPN Headend:

• Межсетевые экраны Cisco ASA 5500, Cisco ASA 5500-X

• Многофункциональные защитные устройства Cisco Firepower

• Виртуальные Cisco ASAv и Cisco ASAv в AWS и Azure

• Маршрутизаторы Cisco ISR 800/1000/4000 и ASR 1000 с сетевой ОС Cisco IOS или Cisco IOS XE

• Виртуальные маршрутизаторы Cisco CSR 1000v.

4. Воспользуйтесь услугами AM-BITS

Если у вас возникли вопросы по развертыванию Cisco AnyConnect и как настроить VPN доступ, можете обратиться за помощью к компании АМ-БИТС, GOLD Cisco Partner.

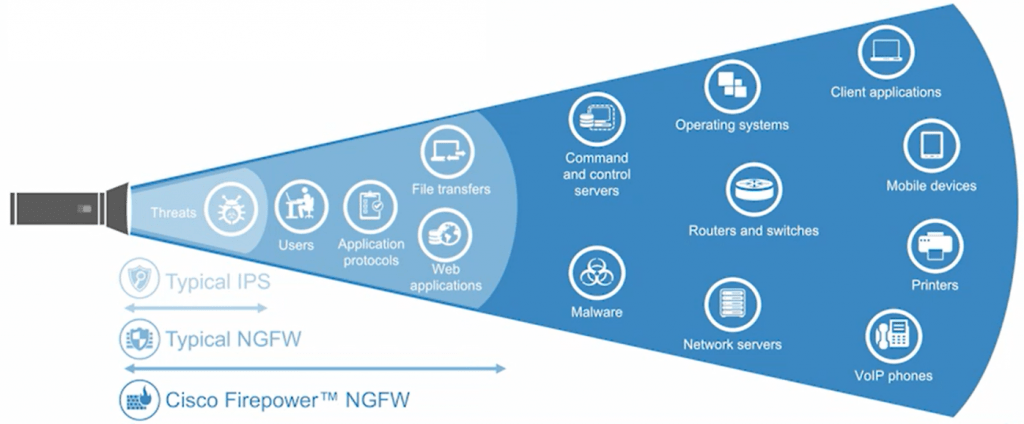

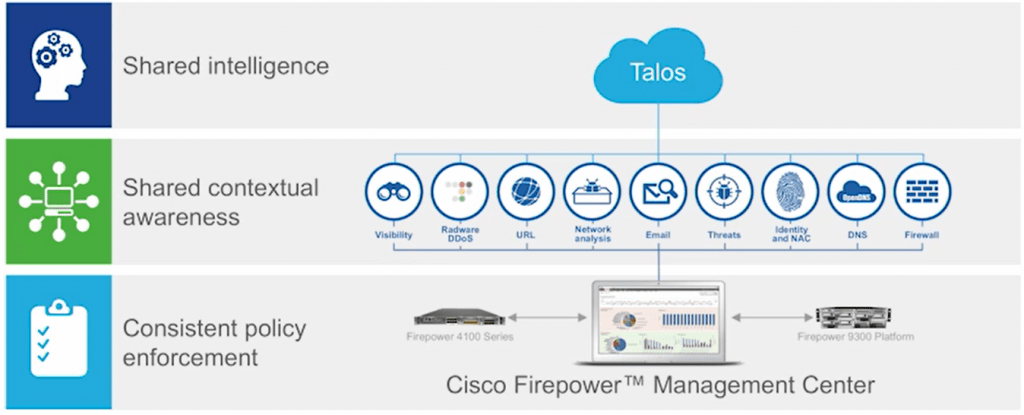

Cisco FirePowerВключая в себя Next Generation Firewall, Next Generation IPS, URL-фильтрации, Advanced Malware Protection и VPN, FirePower позволяет раскрывать угрозы усиливать политики безопасности, обнаруживать, блокировать, защищать сеть от атак, устранять пробелы в безопасности и предотвращать будущие атаки, предоставляя комплексную защиту до, во время, и после атаки.

- Автоматической подстройки сигнатурного набора

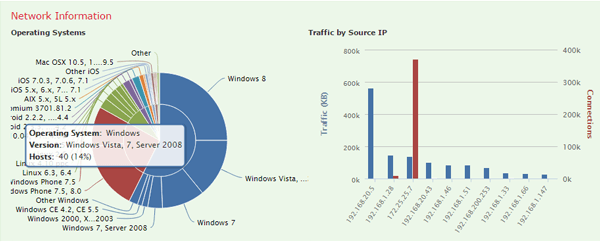

Порой для качественного отслеживания инцидентов и адекватной реакции на них человеческих ресурсов бывает недостаточно. Собирая следующую информацию у FirePower появляется возможность автоматически подстраивать наборы сигнатур для отдельных элементов сети:

- Актуальный список хостов/систем;

- перечень операционных систем с версиями и патчами на конечных устройствах;

- версиями и наличием клиентского ПО;

- список пользователей, находящихся за хостами;

- перечень возможных уязвимостей;

- наличие обмена данными между хостами в пассивном режиме.

- Next-Generation Firewall (NGFW)

Межсетевой экран нового поколения, использует сигнатуры определения типов приложений и теперь способен производить фильтрацию вплоть до 7-го уровня, позволяя контролировать не только приложения, но и их функции.

При формировании политики фильтрации и политики обнаружения вторжений мы можем указать множество условий:

- Зоны, и/или сети и/или VLAN между которыми будет производиться фильтрация;

- интересующие нас пользователи AD, трафик которых хотим фильтровать;

- приложения, доступ к которым хотим ограничить/разрешить;

- порты tcp/udp, обращения с/на которые будем фильтровать;

- URL, разбитые по категориям и репутации.

Каждая запись ACL может быть усилена политиками предотвращения вторжений, политиками файловой фильтрации и защиты от Malware и/или политиками логирования.

- Функция защиты Advanced Malware Protection

Эта технология включает защиту от Malware на уровне сети. Файлы, проходящие через устройство FirePower, подвергаются анализу с использованием облачных решений. Процедура выглядит следующим образом: инспектируемого файла снимается хэш SHA-256 и производится запрос в базу данных для выяснения диспозиции этого файла (является ли этот файл чистым). Если диспозицию файла выяснить не удается. То файл посылается в песочницу, для анализа его поведения. Дополнением к этому присутствует ретроспективный анализ, при котором запоминаются все пути распространения файлов и их атрибуты. В случае, если файл оказался-таки зловредом, система с легкостью его может отследить и заблокировать на уровне сети и показать все дополнительные компоненты, Malware программы и обращения к процессам, которые дали возможность заразить и дали начало распространения угрозы.

- Функция Compliance Whitelist

Функция позволяет указать перечень хостов, с определенными операционными системами, наборами патчей, клиентскими приложениями, мы разрешаем видеть в сети. Если хост не соответствует критериям, система уведомит администратора и использует методы корреляции.

- Функция профилей трафика

Функция отслеживания параметров соединений, устанавливаемых хостами сети. Основываясь на статистических данных, система собирает параметры соединения и создает базовый профиль соединений для каждого хоста.

- Функция корреляции событий

Функция по отслеживанию, эскалации и реагированию на события предоставляет возможность по событию выставлять наборы условий с логическими их связками для генерации реактивного воздействия.

Система мониторинга и отчетности

Функция предоставляет статистическую информацию как по системе в целом, так и по каждой активности любого трафика. Например:

- активность пользователей, приложений (учитывая уровень рисков), операционных систем;

- оценка событий безопасности по уровню воздействия и уровню приоритета;

- статистика обнаружения активности зловредов и передачи зараженных файлов;

- местоположение хостов, реализующих враждебную активность и/или наиболее интенсивный информационный обмен;

- статистику наиболее часто посещаемых категорий сайтов, в том числе по репутации и самых посещаемых URL.

Каждое событие или инцидент детально изучается вплоть до содержимого пакета. Система так же содержит информацию о сработавшей сигнатуре и текста этой сигнатуры. По необходимости можно сформировать отчет как по заранее подготовленным, так и по персональным шаблонам. Шаблон может включать графики таблицы, а также содержимое пакетов.

- Система предотвращения вторжений (IPS) нового поколения

Система IPS следующего поколения устанавливает новый стандарт защиты от угроз благодаря интеграции функций учета контекста в реальном времени, интеллектуальной автоматизации и обеспечению непревзойденной производительности систем предотвращения вторжений. Возможности IPS:

- Учет контекста в реальном времени: возможность просмотра и сопоставления больших объемов данных событий, связанных с элементами ИТ – среды — приложениями, пользователями, устройствами, операционными системами, уязвимостями, службами, процессами, поведением сети, файлами и угрозами.

- Усовершенствованная защита от угроз: защита от современных угроз благодаря передовой технологии предотвращения угроз, эффективность которой подтверждена независимым тестированием и опытом использования тысячами заказчиков по всему миру.

- Интеллектуальная автоматизация: значительное сокращение совокупной стоимости владения и обеспечения соответствия меняющимся потребностям бизнеса благодаря автоматизации оценки влияния событий, настройки политик IPS, управления политиками, анализа поведения сети и идентификации пользователей.

- URL-фильтрация

Опция фильтрации URL-адресов, с помощью которой организации могут применить фильтрацию веб-адресов на основе категорий и репутации, чтобы внедрить политики допустимого использования и сократить риск вторжения или заражения.

- Система управления Defense Center

Полноценное управление всеми функциями FirePower осуществляется посредством Defense Center. Локально производится, только первоначальная конфигурация FirePower которая позволяет подключить устройство в сеть и настроить связь с центром управления.

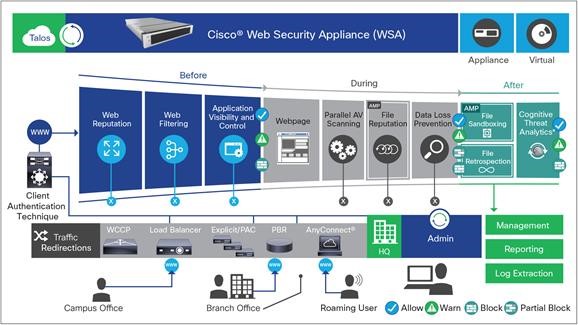

Cisco Web Security Appliance (Cisco WSA) обеспечивает исключительную веб-безопасность для организаций любого размера в одном устройстве.

Кроме того, устройство улучшает веб-безопасность для мобильных пользователей, смартфонов и устройств с помощью Cisco AnyConnect Secure Mobility Client. Богатый набор инструментов управления и отчетности позволяют организациям успешно справляться с растущими проблемами защиты и контроля интернет-трафика независимо от того, работают ли сотрудники в офисе, в корпоративной локальной сети или за пределами офиса на ноутбуке, смартфоне или планшете.

Обеспечивая Web безопасность, WSA опирается на следующие программные компоненты (Acceptable Use Policy, Malware Defense и Data Security), которые отвечают за работоспособность значительного набора функций.

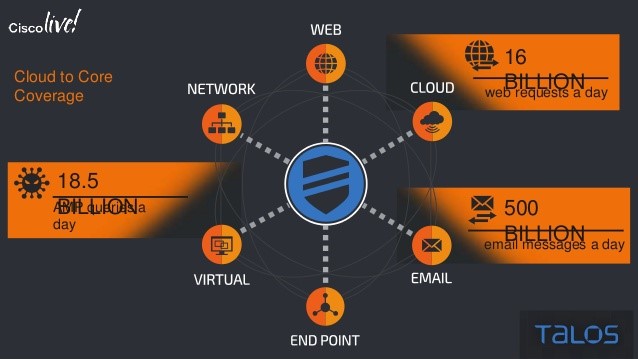

Talos это интеллектуальная платформа для анализа аномалий и выявления угроз нулевого дня обеспечивает защиту продуктов Cisco. Предоставляя, для WSA, информацию о глобальной активности угроз и аномалий трафика каждые три-пять минут, Talos обеспечивает передовую защиту корпоративной сети 24 часа в сутки 7 дней в неделю.

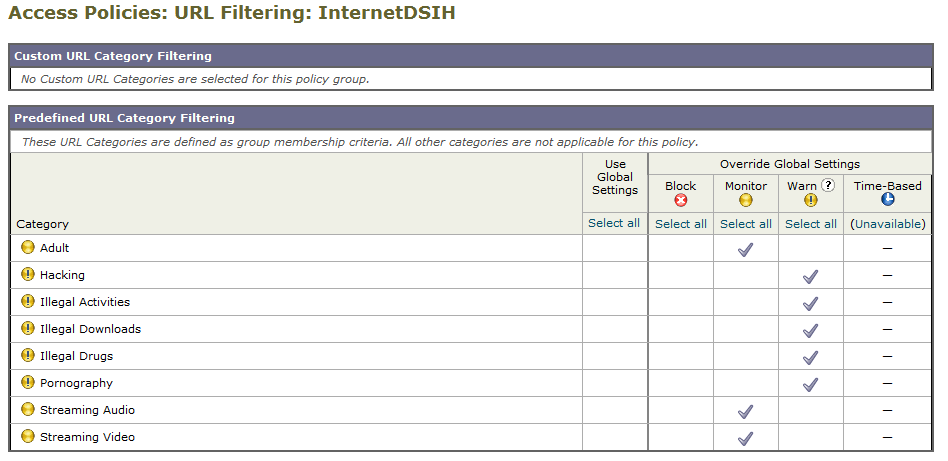

URL filtering

Фильтрация URL необходима для контроля доступа пользователей в Интернет. Данная функция может быть настроена в соответствии политикой безопасности компании и направлена на разрешение/блокировку доступа к категориям или определенным Web-сайтам как для группы, так и для одного пользователя.

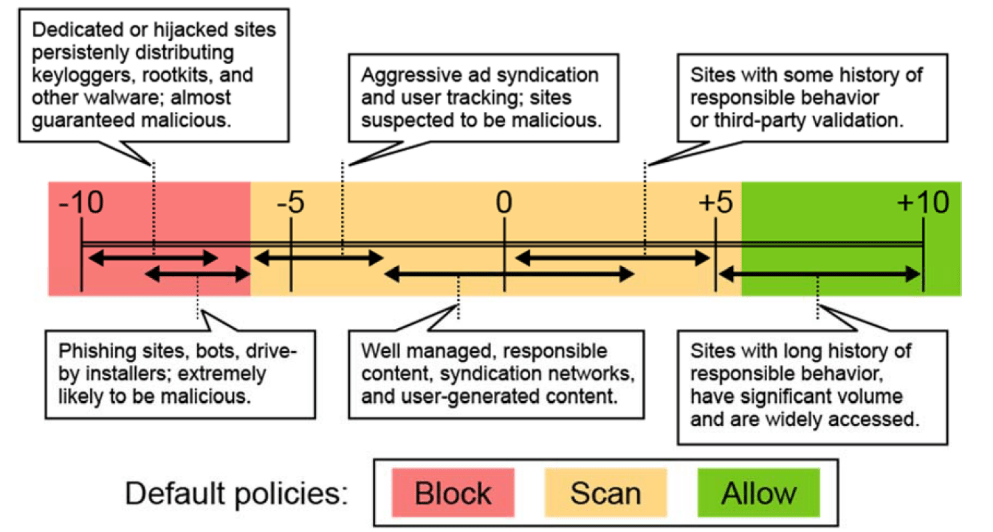

Web Reputation

Cisco Web Reputation – это функция безопасности, которая основывается на информации полученной от Talos, разрешает или запрещает посещение web ресурсов основываясь на рейтинге URL-адресов. Фильтры Web Reputation используют статистически значимые данные, как длительность регистрации домена, размещение веб-сайта или использование веб-сервера с динамическими IP-адресами, используются для оценки надежности доменов в Интернете и оценки репутации URL-адресов.

Традиционная антивирусная защита от Sophos, Webroot и McAfee real-time malware scanning

Malware сканирование обеспечивает быстрое сканирование веб-контента, на наличие вредоносных программ, элементов фишинга, фарминга, руткитов и т. д. и устранение самого широкого спектра известных и возникающих сетевых угроз.

Application Visibility and Control (AVC) позволяет создавать политики для управления деятельностью приложений в сети. Используя AVC, могут быть обнаружены и контролироваться как приложения в целом так и их компоненты, информация о которых динамически загружается с помощью регулярного обновления сигнатур от Cisco Talos. Механизм AVC поддерживает такие типы приложений, как совместные (collaborative), социальные сети, приложения совместного использования файлов и обмена мгновенными сообщениями и многие другие. Используя механизм AVC, есть возможность заблокировать, ограничить пропускную способность или разрешить для использования приложения определенного типа или конкретного приложения.

Third-party DLP integration via ICAP

Защита от утечек информации с помощью данной технологии позволяет внедрить контроль содержимого Web-трафика, на наличие признаков разглашения конфиденциальной информации, коммерческой тайны и прочих видов внутренних защищаемых данных. Возможность создания широкого спектра отчетов по любой интересующей пользователя информации.

Active Directory Integration

Настраиваемые политики фильтрации могут быть применены к пользователям или группам пользователей с использованием службы каталогов на основе протокола LDAP, в том числе Microsoft Active Directory.

CISCO EMAIL SECURITY APPLIANCE (ESA)Cisco Email Security Appliance (ESA) – это программно–аппаратный комплекс, который позволяет обеспечить полноценный контроль электронной почты и защиту корпоративных пользователей от атак распространяемых при помощи электронных сообщений.

Стандартная схема подключения Cisco ESA в локальной сети выглядит следующим образом:

ESA выступает в роли шлюза безопасности электронной почты который предоставляет следующие функции:

- Проверка репутации отправителя – позволяет проверить в режиме реального времени репутацию отправителя при помощи SBRS (Sender Base Reputation Score). Письма потенциально вредоносных отправителей могут быть заблокированы или подвергнуты дополнительной проверке. При помощи этой функции отсеивается более 80% нежелательных писем. Проверяется только заголовок сообщения, что позволяет снизить нагрузку на канал доступа в Интернет.

- Антиспам – производит контекстный анализ сообщения, который оценивает содержимое, порядок построения, наличие и проверку веб-ссылок в сообщении (при помощи SBRS). По результатам проверки, письма спама отбрасываются либо доставляются пользователю с соответствующей пометкой.

- Outbreak фильтры – позволяют защитить от атак нулевого дня, благодаря тому, что у Cisco Talos есть возможность анализа более 25% мирового интернет трафика. Этот анализ позволяет проверять аномалии почтового трафика (например, массовая рассылка сообщений с подозрительным содержанием или вложениями) и автоматически создавать и рассылать на шлюзы ESA правила, перенаправляющие аномальные сообщения в карантин.

- Классическая антивирус защита – производит сигнатурное сканирование содержимого сообщений. Базы антивирусных сигнатур предоставляются партнерами Sophos и McAfee.

- Защита от вредоносных программ (AMP) – проводит постоянный статический или динамический анализ файлов, проходящих и прошедших через ESA. Позволяет отслеживать траекторию распространения вредоносных файлов в сети при интеграции с другими продуктами Cisco поддерживающими AMP (WSA, NG Firewall, AMP for Endpoints).

- Предотвращение утечки данных (DLP) – выполняется проверка содержимого исходящей почты на наличие конфиденциальной пользовательской (паспортные данные, номер кредитной карты и т.д.) и/или корпоративной информации (внутренние документы).

- Шифрование – позволяет осуществлять шифрованную передачу сообщений с помощью технологии SSL/TLS, между шлюзами безопасности электронной почты, что делает невозможным прочтение сообщения, даже если оно было перехвачено по пути к получателю.

Cisco Email Security Appliance представлен в виде аппаратного или виртуального решения. Лицензирование осуществляется по количеству пользователей, необходимому функционалу и продолжительностью подписки.

Типы лицензий:

- Cisco Email Security Inbound (ESI) – обеспечивает защиту входящих сообщений при помощи функций антивируса, антиспама и Outbreak фильтров.

- Cisco Email Security Outbound (ESO) – защита исходящей почты при помощи функционала предотвращения утечки данных и шифрования.

- Cisco Email Security Premium (ESP) – объединяет в себе лицензии ESI и ESO.

- Cisco Email Security AMP – предоставляет функционал AMP и является дополнением к лицензиям ESI, ESO или ESP.

Cisco Identity Service Engine (ISE) – представляет собой высокопроизводительное и гибкое решение для контроля доступа с учетом контекста, которое объединяет сервисы аутентификации, авторизации и учета (AAA), оценки состояния, профилирования и управления гостевым доступом в рамках единой платформы.

ISE имеет следующий функционал:

- Проведение аутентификации корпоративных пользователей и конечных устройств – предоставляет возможность определить каким корпоративным пользователям и/или устройствам разрешено получить доступ к сети.

- Обеспечение авторизации корпоративных пользователей и конечных устройств – определяет к каким сетевым ресурсам разрешен доступ пользователю и/или устройству, которые успешно прошли аутентификацию.

- Предоставление гостевого доступа – создание временного гостевого аккаунта для гостей, заказчиков, посетителей и определение доступных им корпоративных сетевых ресурсов.

- Использование корпоративными пользователями личных устройств – позволяет пользователю регистрировать личные устройства, с которых будет разрешен ограниченный доступ к ресурсам компании.

- Профилирование устройств – поддержка встроенных профилей устройств, а также их создание для более гибкой настройки политик доступа.

- Оценка состояния подключаемых устройств – позволяет проверять устройства, подключенные к сети на соответствие требованиям (например, к установленной ОС, антивирусу, обновлениям антивируса, антишпионского ПО и т.д.) и в случае несоответствия, уведомлять пользователя об этом и предлагать необходимые действия для выполнения этих требований.

- Предоставление ААА для сетевого оборудования – обеспечение единого места аутентификации, авторизации и учета доступа администраторов к сетевому оборудованию, без необходимости создания многих локальных учетных записей и правил доступа на этих устройствах.

- Обмен данными между платформами (pxGrid) – используется для обмена контекстной информацией между платформами Cisco и партнеров, для повышения скорости реакции на угрозы.

Cisco ISE может быть представлен в виде аппаратного (на базе Secure Network Server) или виртуального решения. Лицензирование осуществляется по количеству устройств и функционалу.

Типы лицензий:

- Base – постоянная лицензия которая разрешает функционал аутентификации и авторизации корпоративных пользователей и устройств, гостевого доступа и использования корпоративными пользователями личных устройств.

- Plus – является подпиской и дополнением к лицензии Base, добавляет функционал профилирования устройств и обмена данными между платформами (pxGrid).

- Appex – является подпиской и дополнением к лицензии Base, добавляет функционал оценки состояния подключаемых устройств.

- Device Administration – постоянная лицензия включает возможность предоставления ААА для сетевого оборудования для активации необходимо Base лицензия минимум на 100 устройств.